Zeitpunkt Nutzer Delta Tröts TNR Titel Version maxTL So 14.07.2024 00:00:27 22.188 -1 2.971.924 133,9 Mastodon 4.2.10 500 Sa 13.07.2024 00:01:05 22.189 0 2.970.295 133,9 Mastodon 4.2.10 500 Fr 12.07.2024 00:01:45 22.189 +3 2.968.200 133,8 Mastodon 4.2.10 500 Do 11.07.2024 00:01:05 22.186 +2 2.966.470 133,7 Mastodon 4.2.10 500 Mi 10.07.2024 00:01:05 22.184 +5 2.964.257 133,6 Mastodon 4.2.10 500 Di 09.07.2024 00:01:07 22.179 +3 2.961.976 133,5 Mastodon 4.2.10 500 Mo 08.07.2024 00:01:15 22.176 +2 2.959.737 133,5 Mastodon 4.2.10 500 So 07.07.2024 00:01:05 22.174 0 2.957.624 133,4 Mastodon 4.2.10 500 Sa 06.07.2024 00:01:05 22.174 +2 2.955.640 133,3 Mastodon 4.2.10 500 Fr 05.07.2024 00:01:07 22.172 0 2.953.229 133,2 Mastodon 4.2.10 500

Jens Lange (@jela) · 08/2019 · Tröts: 648 · Folger: 479

So 14.07.2024 09:17

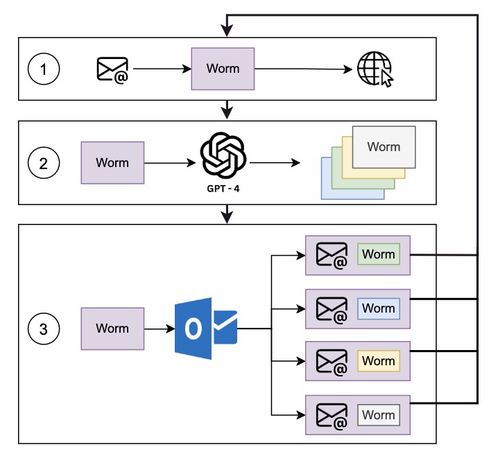

„Synthetischer Krebs“ – Verbreitung und Vermehrung von Malware mit LLMs:

1. Infiziert Systeme als E-Mail-Anhang.

2. Repliziert seinen Quellcode komplett neu, um Erkennung zu verhindern.

3. Scannt E-Mails und verfasst plausible Antworten, um sich als Anhang weiterzuverbreiten.

https://www.researchgate.net/publication/381851141_Synthetic_Cancer_--_Augmenting_Worms_with_LLMs

Schematische Darstellung einer Verbreitung und Vermehrung von Malware mit LLMs in drei Schritten: 1. Wurminstallation: Der Wurm wird per E-Mail gesendet und vom Benutzer durch Social-Engineering ausgeführt. Danach lädt er notwendige Abhängigkeiten aus dem Internet herunter und kann potenziellen Schaden anrichten, wie z.B. Dateien verschlüsseln. 2. Wurmreplikation: Mithilfe eines LLM (GPT-4) repliziert sich der Wurm Datei für Datei, schreibt seinen Quellcode neu und ändert seine Signatur, um eine Erkennung zu vermeiden. Jedes infizierte Ziel hat eine andere Variante des Wurms, was eine signaturbasierte Erkennung unmöglich macht. 3. Verbreitung des Wurms: Nach der Replikation durchsucht ein LLM Outlook nach E-Mail-Konversationen, verfasst eine Antwort-E-Mail mit Social-Engineering-Taktiken und sendet sie mit einer Wurmkopie. So wird der Infektionskreis geschlossen.

[Öffentlich] Antw.: 0 Wtrl.: 0 Fav.: 0